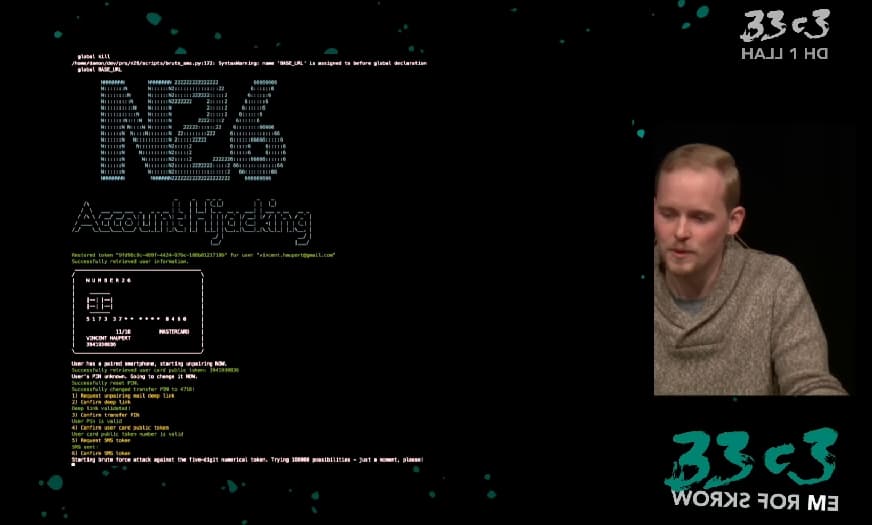

Le film Hacker décrit bien le piratage mais c'est tout ! – Kaspersky Daily – | Blog officiel de Kaspersky

Lequel des objets qui vous entoure serait le plus facile à pirater ? – Kaspersky Daily – | Blog officiel de Kaspersky

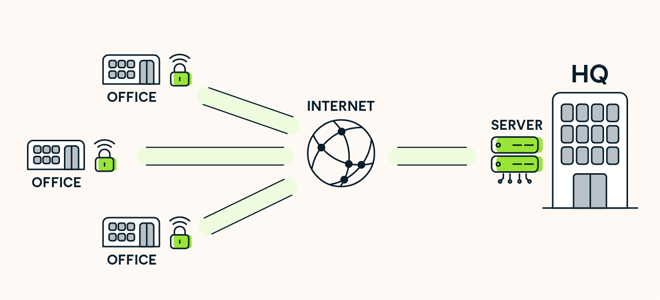

Question 3/2: Sécurisation des réseaux d'information et de communication: bonnes pratiques pour créer une culture de la c