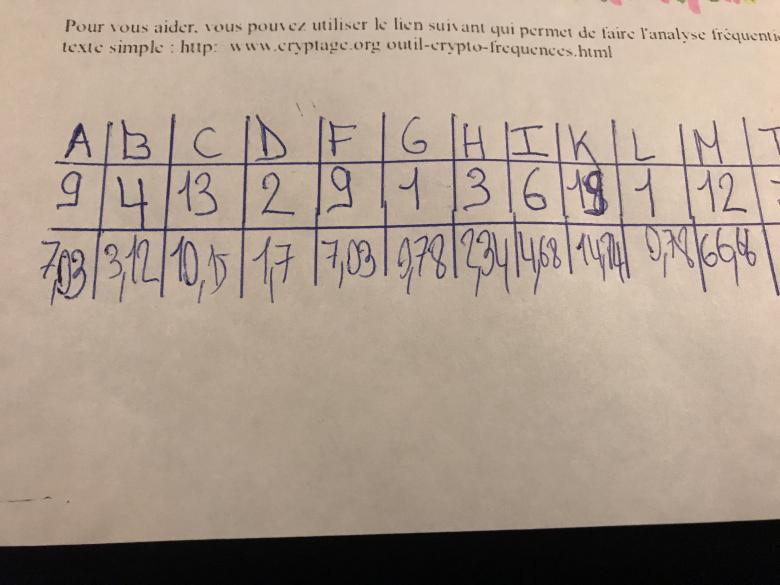

Codage et statistiques :la méthode d'Al-kindi - Forum mathématiques seconde statistiques et probabilités - 798565 - 798565

PDF) Outils de compression et de crypto-compression: Applications aux images fixes et vidéo | Mohammed Benabdellah - Academia.edu

Evaluation du développement de l'Internet au Bénin: utilisation des indicateurs ROAM-X de l'universalité de l'Internet de l'UNESCO